Contents

Toggleスマート製造における最大のサイバー脅威とは?

スマート製造における最も重大なサイバー脅威には、生産を停止させる標的型ランサムウェア、物理的な混乱を引き起こす運用技術の乗っ取り、および機密性の高い知的財産を暴露し、多大な金銭的損害と風評被害につながるデータ侵害が含まれます。

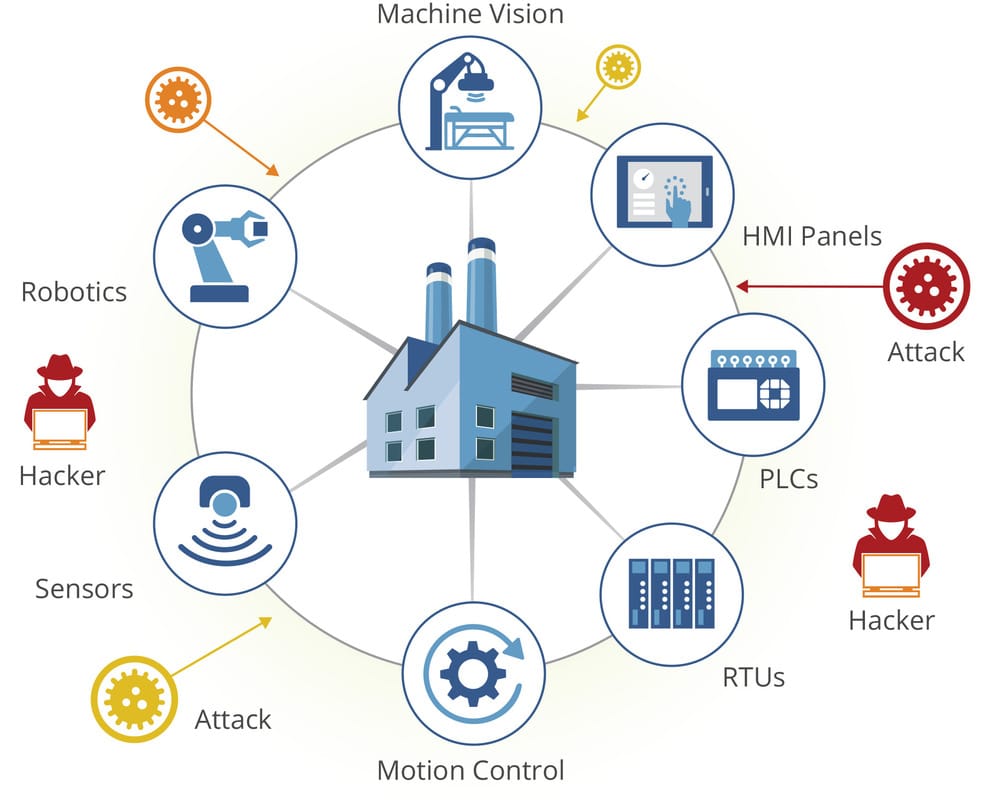

インダストリー4.0における情報技術(IT)と運用技術(OT)の融合は、悪意のある行為者にとって攻撃対象の拡大をもたらしました。これまでエアギャップされていた産業用ネットワークがインターネットに接続され、多くのデジタル上の危険にさらされるようになりました。

ガートナーのレポートによると、2025年までに、サイバー攻撃者は産業用オペレーショナル・テクノロジー環境を武器化し、人間に危害を加えたり、殺害したりすることに成功するでしょう。このことは、製造業における産業用iotにおける強固なセキュリティの必要性を浮き彫りにしています。Dev Station Technologyでは、このような脅威がいかに業務を混乱させるかを目の当たりにし、それに対抗するための保護戦略を革新しています。

ランサムウェアは接続された工場にどのような影響を与えるのでしょうか?

接続された工場に対するランサムウェア攻撃は、製造実行システム(MES)やヒューマン・マシン・インターフェース(HMI)などの重要なシステムを暗号化し、身代金が支払われるかシステムが復旧するまで、即座の生産停止、サプライチェーンの混乱、潜在的な安全上の危険を引き起こします。

一般的なIT環境とは異なり、工場におけるランサムウェア攻撃は単にファイルをロックするだけでなく、物理的なプロセスを停止させます。Dragos, Inc.の2023年のレポートによると、ランサムウェアは産業侵害の主な原因となっています。ロボットアームが指示を受信できなくなり、自動車の組み立てラインが停止することを想像してみてください。経済的な影響は計り知れません。1時間あたり5万ドルの商品を生産する工場では、1日あたり120万ドルの損失を被る可能性があります。Dev Station Technologyは、重要なOTシステムを隔離し、身代金を支払うことなく迅速なオペレーション復旧を可能にするバックアップおよびリカバリソリューションの導入を支援します。

運用技術ハイジャックとは?

オペレーショナル・テクノロジー(OT)ハイジャッキングとは、悪意のある行為者がPLCやSCADAシステムなどの産業機械を不正に制御し、物理的なプロセスを操作する攻撃のことです。これは、機器の損傷、不良品の生産、または安全でない動作状態につながる可能性があります。

イランの核施設の遠心分離機を標的とし、その制御装置を操作して破壊した悪名高い Stuxnet ワームは、OT ハイジャックの典型的な例です。近代的な工場では、攻撃者が化学物質の混合工程で配合を変更して不良バッチを作ったり、重機の安全制御を無効にして作業員に危険な環境を作り出したりする可能性があります。

この種の攻撃は特に狡猾で、しばらくの間発見されずに被害が機械の故障に帰することもあります。iotの包括的な6つの課題には、こうしたレガシーOTデバイスの安全確保も含まれます。

データ漏洩が生産に与える影響

製造業におけるデータ漏洩は、製品設計、独自の処方、製造工程など、貴重な知的財産を暴露する可能性があります。このようなデータが盗まれると、競争上の優位性が失われ、偽造品が出回り、長期的に大きな経済的損害を被る可能性があります。

知的財産を盗むだけでなく、データ侵害は業務データも標的にする可能性があります。例えば、攻撃者が品質管理データを窃取または改ざんして欠陥を隠蔽したり、生産スケジュールを窃取して企業の市場動向を予測したりする可能性があります。IBM Cost of a Data Breach Report 2023によると、産業部門におけるデータ侵害の平均コストは447万ドルでした。このことは、ITデータとOTデータの両方を同等の厳しさで保護する全体的なセキュリティ態勢の重要性を強調しています。

工場における主なIoT脆弱性とは?

工場における主な IoT 脆弱性は、ハードコードされた認証情報を持つ安全でないデバイス・ファームウェア、データの傍受を可能にする暗号化されていない通信プロトコル、および攻撃者の容易な侵入口となる物理的に露出した、または不十分な設定のエンドポイントに起因します。

産業用 IoT(IIoT)デバイスは、多くの場合、セキュリティのためではなく、寿命と運用の安定性のために設計されています。その多くは、デフォルトのパスワード、古いソフトウェア、パッチ適用やアップデートのための限られた機能で導入されています。これは、攻撃者が悪用しやすい土壌を作り出しています。SANS Instituteによる2022年の調査では、デバイスの脆弱性に対する可視性の欠如が、OTセキュリティ専門家の最大の懸念事項であることがわかりました。

安全でないファームウェアが大きなリスクとなる理由

安全でないファームウェアは、ハードコードされたパスワード、パッチが適用されていないセキュリ ティ欠陥、あるいは安全なブート・メカニズムの欠如といった脆弱性を含んでいる可能性があるため、大 きなリスクです。攻撃者はこれらを悪用してデバイスを完全に制御し、工場ネットワークへの永久的なバックドアにすることができます。

ファームウェアは、ハードウェアデバイスに組み込まれたソフトウェアです。攻撃者がこれを悪意のあるコードで上書きすることができれば、デバイスは永久に危険にさらされます。例えば、Miraiボットネットは、工場出荷時のユーザー名とパスワードでIoTデバイスをスキャンすることで拡散しました。製造業では、侵害されたセンサーが誤ったデータを制御システムに送信したり、侵害されたゲートウェイがネットワークの他の部分への攻撃に使用されたりする可能性があります。重要なベスト・プラクティスは、ファームウェアにハードコードされた認証情報がないことを保証する、安全なシークレットストレージです。

通信プロトコルはどのように悪用されるのでしょうか?

ModbusのようなレガシーOTプロトコルやMQTTのような最新のIoTプロトコルの多くは、安全に設定されていない場合、データを平文で送信します。これにより、攻撃者は中間者攻撃を行い、機密の運用データを盗聴したり、悪意のあるコマンドを注入したりすることができます。

同じネットワーク上の攻撃者は、PLC に送信されたコマンドを傍受し、パイプラインの圧力を安全限界を超えて上昇させるなど、そのパラメータを変更することができます。暗号化がなければ、受信デバイスがコマンドの真正性を確認する方法はありません。このため Dev Station Technology では、MQTT over TLS のようなセキュアなプロトコル拡張を使用して、転送中のデータを暗号化し、データの完全性を確保することを重視しています。

スマートファクトリーを保護するセキュリティフレームワークとは?

スマートファクトリーの効果的なセキュリティは、暗黙の信頼を前提としないゼロトラストアーキテクチャ、静止時および転送時のデータの堅牢なデータ暗号化、侵害を封じ込め攻撃者の横の動きを制限するネットワークセグメンテーションなどの最新のフレームワークに基づいて構築されます。

スマートファクトリーを保護するには、従来の境界ベースのセキュリティモデルを超えることが必要です。そのためには、工場のテクノロジースタックの各レイヤーにセキュリティを組み込む、徹底的な防御戦略が必要です。これには、システム設計ライフサイクルの初期段階からセキュリティを共有責任とする、デブオペとデブセコペの文脈でよく議論される文化的転換が必要です。

ゼロ・トラスト・アーキテクチャの仕組み

ゼロ・トラスト・アーキテクチャーは、決して信用せず、常に検証するという原則に基づいて動作します。すべてのユーザー、デバイス、アプリケーションは、その場所に関係なく、ネットワーク上のリソースにアクセスする前に認証され、承認されなければなりません。これにより、不正アクセスのリスクが大幅に軽減されます。

ゼロ・トラスト・モデルでは、クラウドプラットフォームにデータを送信するよう要求するセンサーは、まずその身元を証明する必要があり、プラットフォームはそれが許可されていることを確認する必要があります。これは、すでにネットワーク内にあるものはすべて信頼されるという古いモデルとは異なるものです。この最小特権アクセスの原則は、たとえ1つのデバイスが危険にさらされても、それを使って他のシステムに簡単にアクセスできないことを保証します。これは現代のサイバーセキュリティ戦略の礎石です。

データ暗号化が譲れない理由

データ暗号化が譲れないのは、それが最後の防衛線だからです。攻撃者が他のセキュリティ対策を迂回してデータにアクセスした場合、暗号化により、対応する復号化キーがなければ、データは読めず、役に立ちません。

暗号化とは何かを理解することが基本です。暗号化とは、アルゴリズムを使用してデータを安全な形式に変換することです。スマート工場では、これはデータの3つの状態に適用されます:

- 転送中のデータ:転送中のデータ:TLSなどのプロトコルを使用して、センサー、ゲートウェイ、クラウド間を移動するデータを暗号化します。

- 静止データ:データベースやクラウド上のサーバーに保存されたデータの暗号化。

- 使用中のデータ:処理中のデータを保護するための機密コンピューティング技術の活用。

ネットワーク・セグメンテーションはどのように攻撃を防ぐのですか?

ネットワークセグメンテーションは、工場のネットワークをより小さく、隔離されたゾーンに分割します。攻撃者が1つのゾーンに侵入した場合、攻撃者はそのゾーン内に閉じ込められ、他のゾーンの重要なシステムを攻撃するために横方向に簡単に移動することはできません。これは堅牢なネットワークセキュリティの基本原則です。

例えば、ゲスト用Wi-Fiに使用されるネットワークは、機械を制御するOTネットワークから完全に分離されている必要があります。同様に、工場のある部分の生産ライン・ネットワークを別の部分からセグメント化することもできます。これは多くの場合、ファイアウォールやVLAN(仮想ローカルエリアネットワーク)を使用して実現されます。適切なセグメンテーションは、潜在的に壊滅的な、工場全体のシャットダウンを、小さな、封じ込められたインシデントに変えることができます。

AIはどのようにIIoTの脅威検出を強化できますか?

人工知能(AI)と機械学習(ML)は、産業ネットワークの正常な動作を学習し、サイバー攻撃を示す可能性のある異常や逸脱を自動的に識別することで、脅威検出を強化し、プロアクティブな防御メカニズムを提供します。

従来のセキュリティ・ツールは、マルウェアの既知のシグネチャに依存しており、新しいゼロデイ攻撃に対しては効果がありません。しかし、AIベースのシステムは、攻撃がどのように見えるかを知る必要はありません。必要なのは、通常がどのように見えるかだけです。そのベースラインからの逸脱は、調査のためのアラートのトリガーとなります。

製造業における異常検知とは?

製造業における異常検知とは、機械学習モデルを使用してセンサーやネットワークトラフィックからのデータストリームを分析し、予想される動作に適合しないパターンを特定するプロセスです。これにより、サイバー脅威と潜在的な機器の故障の両方を検出することができます。

例えば、AIモデルはモーターの正常な振動パターンを学習することができます。このパターンが突然変化した場合、機械的な故障が発生しているか、攻撃者がモータの速度を操作しようとしている可能性があります。別の例では、通常は制御サーバーとしか通信しないPLCが、突然インターネット上の未知のIPアドレスに接続しようとした場合、異常検知システムは即座に疑わしいものとしてフラグを立てるでしょう。

IIoT セキュリティを管理するコンプライアンス標準は?

IIoTのセキュリティを管理する主なコンプライアンス基準には、全体的なリスク管理のためのNISTサイバーセキュリティ・フレームワーク、情報セキュリティ管理システムのためのISO 27001、産業オートメーションおよび制御システムのセキュリティのために特別に設計されたISA/IEC 62443シリーズなどがあります。

これらの規格に準拠することは、単なるコンプライアンスではなく、サイバーセキュリティに対する実証済みの構造化されたアプローチを実施することです。これらのフレームワークは、企業が自社のセキュリティ体制を評価し、ギャップを特定し、リスクを軽減するためのコントロールを実装するためのロードマップを提供します。Dev Station Technology のソリューションは、お客様がこれらの重要な基準の要件を満たし、それを上回ることができるように設計されています。

NIST サイバーセキュリティフレームワークのアドバイスとは?

NIST サイバーセキュリティフレームワークは、5 つの中核的機能を中心に構成されたサイバーセキュリティリスク管理のハイレベルで戦略的な視点を提供します:特定(Identify)、保護(Protect)、検知(Detect)、対応(Respond)、回復(Recover)。このフレームワークは、組織がサイバーセキュリティ・リスクの管理に関する思考と行動を構造化するのに役立ちます。

このフレームワークは技術的に中立であり、技術的な利害関係者と非技術的な利害関係者の両方がサイバーセキュリティについて話すための共通言語を提供します。工場にとって、これは次のことを意味します:

- 特定すること:ネットワーク上の資産の把握

- 保護するアクセス制御や暗号化などのセーフガードを導入します。

- 検出セキュリティイベントを継続的に監視します。

- 対応インシデントが発生した場合の計画を策定します。

- 復旧迅速かつ安全に業務を復旧できること。

ISO 27001とIEC 62443はどのように適用されますか?

ISO 27001は、情報セキュリティマネジメントシステム(ISMS)の広範な規格であり、すべての組織に適用されます。IEC 62443は、産業用オートメーションおよび制御システム(IACS)のセキュリティに特化した垂直規格で、OT環境に対する詳細な技術要件を規定しています。

ISO 27001が全体として情報セキュリティを管理するためのフレームワークを提供するのに対して、IEC 62443は工場現場に関連する具体的な技術的詳細に踏み込んでいます。IEC 62443は、システムインテグレータ、製品サプライヤ、資産所有者のためのセキュリティ要件を定義しています。両者を合わせると、企業のITから工場のOTまで、スマート製造エコシステム全体を保護するための包括的なアプローチが提供されます。

Dev Stationテクノロジーは工場のセキュリティ確保にどのように役立ちますか?

Dev Station Technologyは、スマート製造業特有のサイバーセキュリティの課題に対処するために設計された一連のサービスとソリューションを提供します。リスク評価、セキュリティアーキテクチャの設計、AI を活用した監視、堅牢な IoT セキュリティ制御の実装を提供し、お客様の業務をエンドツーエンドで保護します。

スマート工場の保護は、複雑で継続的なプロセスであり、1回限りの修正ではありません。それには、ITとOTセキュリティの両方の深い専門知識が必要です。Dev Station Technologyのチームは、産業界のお客様がこの複雑な状況を乗り切るのを支援してきた実績があります。私たちはお客様とパートナーシップを組み、お客様の運用目標とリスク許容度に沿ったセキュリティ戦略を策定し、実施します。私たちは、iotセキュリティの全体的なビューを提供し、お客様のオペレーションのすべてのレイヤーが保護されていることを保証します。

レジリエントでセキュアなスマート製造環境の構築を支援する方法について詳しくは、Dev Station Technologyのサービスをご覧ください。当社の専門家チームに今すぐご相談ください。当社のウェブサイトdev-station.techをご覧になるか、sale@dev-station.tech まで電子メールでお問い合わせください。